Problem:Verkeerde next-hop in OSPF

Jump to navigation

Jump to search

Situatie

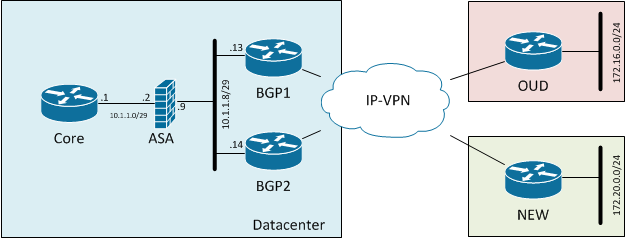

We hebben een netwerk waarin via een IP-VPN oude en nieuwe lokaties zijn gekoppeld aan het datacenter. Oude lokaties zijn direct gekoppeld aan het IP-VPN. Nieuwe lokaties maken een IPSEC tunnel naar de ASA in het datacenter.

Binnen het datacenter maken alle firewalls en routers deel uit van OSPF Area 1 (dit scenario is niet het complete netwerk waarin area 0 zich bevindt).

Verder:

- De core router adverteert via OSPF een default gateway

- Het netwerk van OUD wordt via BGP geadverteerd in het IP-VPN

- Het netwerk van NEW wordt via IPSEC naar de ASA getransporteerd

- De IPSEC subnetten worden via de ASA in OSPF geinjecteerd middels Reverse Route Inject

- De OSPF routes worden door de BGP routers in BGP geadverteerd.

- Op de BGP routers worden alle netwerken van lokaties als 1 netwerk in OSPF geadverteerd: 172.16.0.0/12 (aggregate address)

- Netwerken die via IPSEC binnen komen overlappen met deze /12, maar omdat ze 'more specific' zijn zou je hier geen last van moeten hebben.

Probleem: Vanuit het oude en nieuwe netwerk is de Core bereikbaar en vice versa, vanuit de oude lokatie is de nieuwe lokatie onbereikbaar en vice versa...

Waarom kunnen de oude en nieuwe lokatie niet communiceren?

De ACL van de ASA is niet de oorzaak, de policy is volledig open gezet en valt buiten scope.

Config ASA

interface Vlan1000 description inside interface nameif DC security-level 100 ip address 10.1.1.2 255.255.255.248 ! interface Vlan1001 description Interface to wan nameif WAN security-level 75 ip address 10.1.1.9 255.255.255.248 ospf cost 10 ! [..] object network new-encrypted-subnet subnet 172.20.0.0 255.255.255.0 access-list WAN_cryptomap_1 extended permit ip any object new-encrypted-subnet ! route-map StaticToOSPF permit 1 match ip address RedistStatic ! router ospf 1 router-id 10.1.1.2 network 10.1.0.0 255.255.0.0 area 1 log-adj-changes detail redistribute static metric-type 1 subnets route-map StaticToOSPF ! route WAN 192.168.0.0 255.255.248.0 10.1.1.13 200 ! crypto ipsec ikev1 transform-set ESP-AES-256-SHA esp-aes-256 esp-sha-hmac ! crypto map PA-WAN_map0 1 match address WAN_cryptomap_1 crypto map PA-WAN_map0 1 set pfs group5 crypto map PA-WAN_map0 1 set peer 192.168.0.170 crypto map PA-WAN_map0 1 set ikev1 transform-set ESP-AES-256-SHA crypto map PA-WAN_map0 1 set reverse-route crypto map PA-WAN_map0 interface WAN crypto ca trustpool policy crypto ikev1 enable WAN crypto ikev1 policy 1 authentication pre-share encryption aes-256 hash sha group 5 lifetime 86400 crypto ikev1 policy 65535 authentication pre-share encryption 3des hash sha group 2 lifetime 86400 ! tunnel-group 192.168.0.170 type ipsec-l2l tunnel-group 192.168.0.170 general-attributes default-group-policy GroupPolicy1 tunnel-group 192.168.0.170 ipsec-attributes ikev1 pre-shared-key *****

Config NEW router

crypto keyring NEW vrf NEW pre-shared-key address 10.1.1.9 key ***** ! crypto isakmp policy 1 encr aes 256 authentication pre-share group 5 ! crypto ipsec transform-set NEW-VPN esp-aes 256 esp-sha-hmac ! crypto map NEW 1 ipsec-isakmp set peer 10.1.1.9 set transform-set NEW-VPN set pfs group5 match address NEW-CD ! interface FastEthernet0 ip vrf forwarding NEW ip address 192.168.0.170 255.255.255.248 crypto map NEW ! interface FastEthernet1 ip vrf forwarding NEW ip address 172.20.0.1 255.255.255.0 ! ip route vrf NEW 0.0.0.0 0.0.0.0 192.168.0.172 ! ip access-list extended NEW-CD permit ip 172.20.0.0 0.0.0.255 any !